구글에 diva android 라고 치면 다운로드 받을 수 있는 github가 바로 나온다.

아래 링크를 걸어두겠다.

https://github.com/0xArab/diva-apk-file

GitHub - 0xArab/diva-apk-file: DIVA (Damn insecure and vulnerable App) is an App intentionally designed to be insecure

DIVA (Damn insecure and vulnerable App) is an App intentionally designed to be insecure - 0xArab/diva-apk-file

github.com

1. INSECURE LOGGING 을 클릭해서 넘어가보면 뭐가 로깅되고 있는지 어디에 로깅되고 어떻게 로깅되는지 찾아봐라~. 하고 목표를 설정해준다. 카드번호를 입력하라고 써있는 입력란에 아무 숫자나 넣어보면 An error occured. Please try again later라고 에러가 발생하는 것을 알 수 있다. 그렇다면 에러가 어디에 로깅이 되고 있는지 확인해보자.

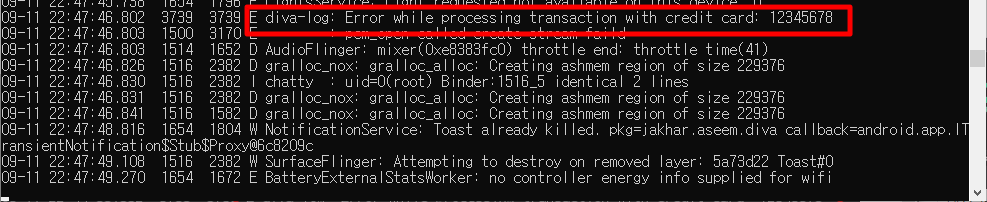

커맨드 창을 키고 adb shell logcat을 입력해서 nox의 로그를 확인해보자.

제대로 로그가 찍히고 있으면 앱에서 다시 값을 입력.

아래 화면처럼 로그가 찍히고 있는 것을 확인할 수 있다.

E diva-log: Error while processing transaction with credit card: 12345678

*E: error 정보

여기서 우리는 아하! 에러정보도 넘기는 값도 로깅이 되는구나! 라고 알 수 있다.

저 정보가 심지어 암호화되어있지 않은 평문의 값으로 넘어가고 있구나!

> 즉, 취약하네~ 하고 3단계로 생각할 수 있다.

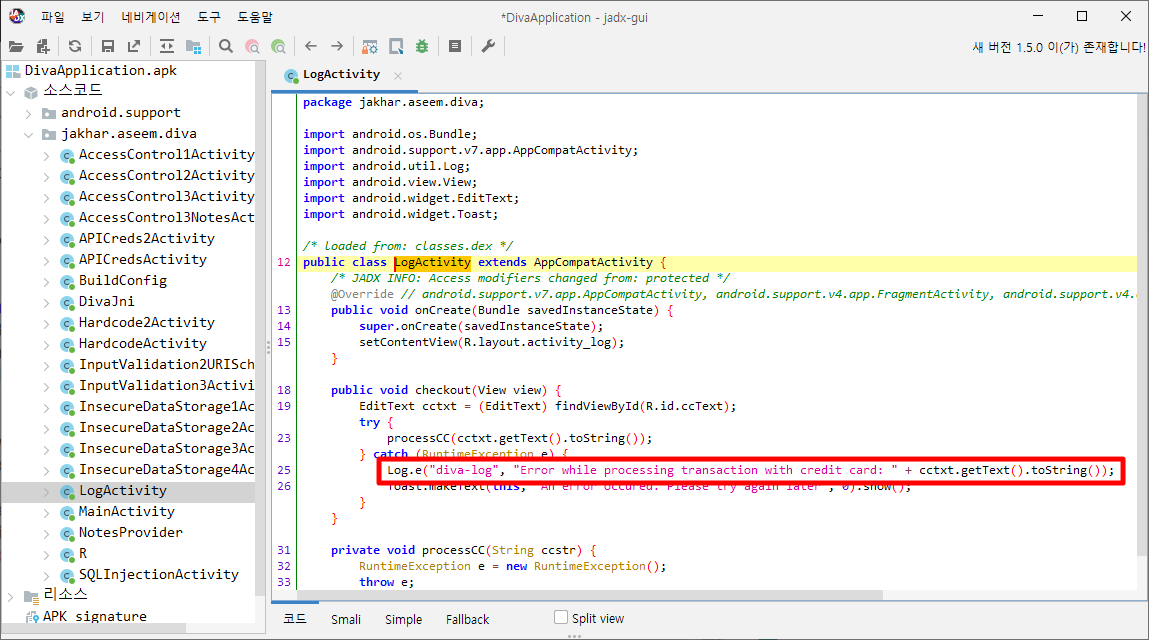

그러면 apk 코드를 디컴파일해서 소스코드를 확인해보자.

jadx를 이용해서 코드를 보면 에러로그를 텍스트로 찍고 있는 것을 확인할 수 있다.

이런 에러나 디버그 정보를 개발을 위해 테스트 과정에서는 출력되게 만들지만, 실제 어플리케이션을 배포할때는 이런 코드가 남아있으면 안된다.

[오늘의 학습]

에러 로깅에 중요정보가 포함되어 있으며, 암호화되지 않은 평문으로 전송되고 있어 취약하다.

대응방안으로 해당 에러를 남기는 코드는 서비스에 불필요하고 취약하므로 삭제 조치를 권고한다.

[참고 강의]

- 인프런 : 안드로이드-앱-모의해킹-진단-완벽-실습

'보안 > Android 취약점 진단' 카테고리의 다른 글

| [에러] adb.exe: no devices/emulators found 해결 (0) | 2024.09.19 |

|---|---|

| [DIVA] 모바일 취약점 진단 2. HARDCODING ISSUES - PART 1 (0) | 2024.09.12 |

| [안드로이드 모바일 취약점 진단] apk 파일 디컴파일 해보기 (0) | 2024.05.25 |

| [안드로이드 모바일 취약점 진단] 인시큐어뱅크 앱 진단_하드코드된 중요정보1 (0) | 2024.05.23 |

| [안드로이드 모바일 취약점 진단] 환경 구축 (0) | 2024.05.23 |